在数字化转型浪潮席卷全球的今天,网络空间已成为国家发展和社会运行的核心载体。机遇与风险并存,恶意软件的肆虐已成为威胁网络安全的头号公敌。从勒索病毒锁定关键数据,到间谍软件窃取敏感信息;从僵尸网络发起大规模攻击,到木马程序潜伏系统深处,恶意软件的形态日益复杂,攻击手段愈发隐蔽,给个人、企业乃至国家安全带来了前所未有的严峻挑战。传统的基于特征码的被动防御体系,在应对高级持续性威胁(APT)和零日漏洞攻击时常常力不从心,网络安全防线亟需向智能化、主动化、精准化演进。

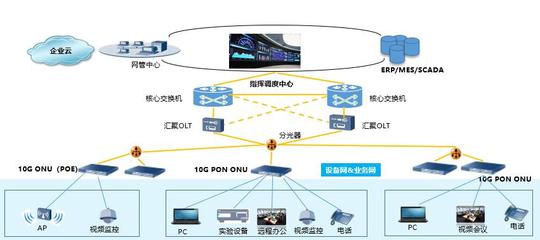

在此背景下,聚铭网络推出的“流量智能分析审计系统”应运而生,它并非简单的安全工具叠加,而是一套深度融合了大数据分析、人工智能与机器学习技术的主动防御体系。该系统以网络全流量数据为基石,构建起立体化的安全感知网络。

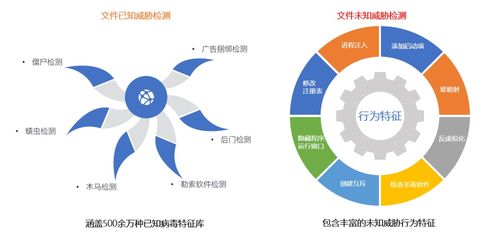

其核心优势首先体现在精准的恶意软件检测能力上。系统摒弃了单一依赖已知病毒特征库的陈旧模式,采用了多维度、深层次的分析策略:

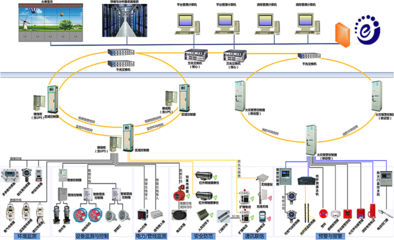

- 行为异常分析:通过持续学习网络内各终端、用户、应用的正常行为基线,系统能够敏锐地识别出偏离基线的异常流量模式。例如,内部主机在非工作时间段向境外未知IP地址大量发送数据、某应用程序突然尝试连接非常用端口等,这些细微的异常都可能预示着恶意软件的渗透或激活。

- 威胁情报融合:系统实时对接全球顶尖的威胁情报源,将外部的高置信度威胁指标(如恶意IP、域名、文件哈希值)与内部网络流量进行关联分析。一旦流量命中威胁情报,系统能立即告警并联动其他安全设备进行阻断,实现对已知威胁的快速响应。

- 深度内容检测与沙箱动态分析:对于加密流量或携带可疑附件的流量,系统能够进行深度包检测(DPI)和协议解析,识别隐藏在其中的恶意代码。更关键的是,系统可集成虚拟沙箱环境,将可疑文件或程序在隔离环境中“引爆”运行,全程监控其行为(如文件操作、注册表修改、网络连接等),从而准确判定其是否为恶意软件,尤其擅长发现零日攻击和未知威胁。

- 全流量存储与回溯分析:系统具备海量原始流量的全包捕获与存储能力。当发生安全事件后,安全人员可以像使用“网络黑匣子”一样,对历史流量进行精准回溯,完整还原攻击链,追溯感染源头、分析横向移动路径、评估损失范围,为事件响应和根源整改提供铁证。

系统的智能与自动化特性大幅提升了运维效率。通过机器学习算法,系统能够自动对告警事件进行聚合、去重和关联分析,将成千上万条原始日志提炼成少数几条高价值的安全事件,并初步判定事件等级,有效避免了安全人员淹没在“告警海洋”中。它支持与防火墙、入侵防御系统(IPS)、终端检测与响应(EDR)等安全产品联动,实现从检测、分析到处置的自动化闭环,极大缩短了威胁驻留时间。

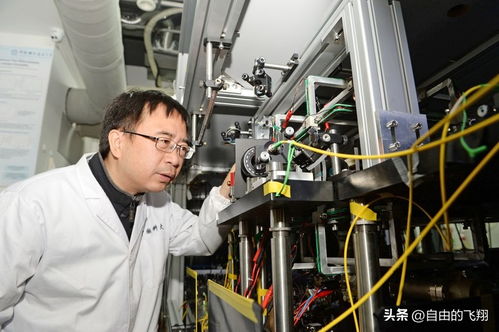

网络技术的持续研发是聚铭保持系统先进性的生命线。研发团队紧密跟踪前沿攻防技术,在加密流量分析、人工智能模型优化、高性能数据处理架构等方面持续投入:

- 加密流量分析:针对日益普及的TLS/SSL加密流量,研发更高效的明文还原与特征提取技术,确保安全检测不因加密而“失明”。

- AI模型进化:不断利用真实网络环境中的海量数据训练和优化检测模型,提升对新型、变种恶意软件的识别准确率,降低误报。

- 云原生与弹性架构:为适应混合云、多云环境,研发支持容器化部署、弹性伸缩的云原生版本,确保安全能力随业务扩展而灵活延伸。

总而言之,面对恶意软件横行的严峻态势,聚铭网络流量智能分析审计系统以其精准的检测能力、智能的分析引擎和强大的回溯功能,为企业构筑起一道基于流量可视化的主动安全防线。它不仅是发现威胁的“显微镜”,更是追溯攻击的“时光机”,其背后持续创新的网络技术研发,正不断推动网络安全防御从被动响应走向主动免疫,为数字时代的平稳发展保驾护航。